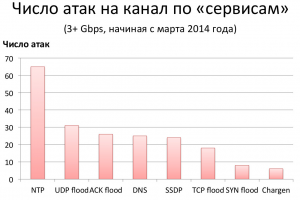

Специалисты обнаружили несколько новых уязвимостей в популярном протоколе NTP, который используется на бесчисленном количестве серверов в мире.

Природа брешей такова, что эксплуатировать их могут даже неподготовленные, начинающие хакеры.

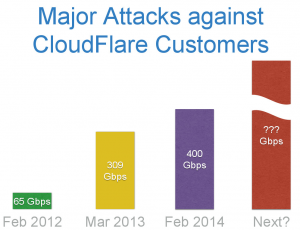

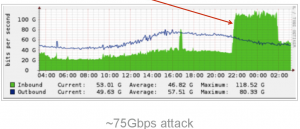

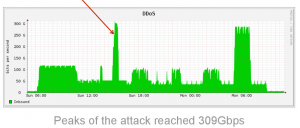

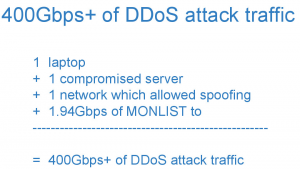

Специалисты по информационной безопасности из корпорации Google обнаружили несколько критических уязвимостей в протоколе Network Time Protocol (NTP). Именно с его помощью в начале 2014 г.была проведенасамая мощная DDoS-атака в истории интернета.

«Новые уязвимости позволяют атакующему сформировать специальный пакет и, отправив его на целевую систему, вызвать переполнение буфера и далее выполнить в системе произвольный вредоносный код с привилегиями NTPD (фонового процесса, осуществляющего обмен данными по протоколу NTP)», — говорится в сообщении.

В этом случае, если NTPD имеет рут-права, злоумышленник получит корневой доступ к системе. Но даже если уровень прав гораздо ниже, хакеру ничто не мешает воспользоваться другими брешами в системе безопасности и поднять привилегии с их помощью.

Сложность ситуации в том, что протокол NTP используется на бесчисленном количестве серверов, роутеров и других сетевых устройств, подчеркивает Ars Technica. Кроме того, природа уязвимостей такова, что воспользоваться ими легко может даже неподготовленный, начинающий взломщик.

Специалисты рекомендуют системным администраторам срочно обновить NTPD до версии 4.2.8, выпущенной несколько дней назад. В ней найденные уязвимости были устранены. Эксперты отмечают, что информация о брешах размещена в свободном доступе в интернете, и уязвимости в настоящее время активно эксплуатируются хакерами.

Overview

The NTP Project ntpd version 4.2.7 and pervious versions allow attackers to overflow several buffers in a way that may allow malicious code to be executed. ntp-keygen prior to version 4.2.7p230 also uses a non-cryptographic random number generator when generating symmetric keys. These vulnerabilities affect ntpd acting as a server or client.

Description

The Network Time Protocol (NTP) provides networked systems with a way to synchronize time for various services and applications. The reference implementation produced by the NTP Project (ntp.org) contains several vulnerabilities.CWE-332: Insufficient Entropy in PRNG — CVE-2014-9293 If no authentication key is defined in the ntp.conf file, a cryptographically-weak default key is generated.

CWE-338: Use of Cryptographically Weak Pseudo-Random Number Generator (PRNG) — CVE-2014-9294

ntp-keygen before 4.2.7p230 uses a non-cryptographic random number generator with a weak seed to generate symmetric keys.

CWE-121: Stack Buffer Overflow — CVE-2014-9295

A remote unauthenticated attacker may craft special packets that trigger buffer overflows in the ntpd functionscrypto_recv() (when using autokey authentication), ctl_putdata(), and configure(). The resulting buffer overflows may be exploited to allow arbitrary malicious code to be executed with the privilege of the ntpd process.

CWE-389: Error Conditions, Return Values, Status Codes — CVE-2014-9296

A section of code in ntpd handling a rare error is missing a return statement, therefore processing did not stop when the error was encountered. This situation may be exploitable by an attacker.

The NTP Project provides more information about these issues in their security advisory.

The NTP Project implementation is widely used in operating system distributions and network products. These vulnerabilities affect ntpd acting as a server or client. CERT/CC is not aware of any public exploit of these vulnerabilities at this time.

The CVSS score below is based on the buffer overflow vulnerabilities (CVE-2014-9295).

Impact

The buffer overflow vulnerabilities in ntpd may allow a remote unauthenticated attacker to execute arbitrary malicious code with the privilege level of the ntpd process. The weak default key and non-cryptographic random number generator in ntp-keygen may allow an attacker to gain information regarding the integrity checking and authentication encryption schemes. Solution

Apply an updateThese issues have been addressed in ntp-4.2.8. The update may be downloaded from ntp.org.

Restrict status queriesAs noted in the announcement for ntp-4.2.8: The vulnerabilities listed below can be significantly mitigated by

following the BCP of puttingrestrict default … noquery

in the ntp.conf file. With the exception of:

receive(): missing return on error

References: Sec 2670 / CVE-2014-9296 / VU#852879below (which is a limited-risk vulnerability), none of the recent

vulnerabilities listed below can be exploited if the source IP is

restricted from sending a ‘query’-class packet by your ntp.conf file.

Источник: http://www.kb.cert.org/vuls/id/852879

Отправить на почту

Отправить на почту