Рассмотрим пример настройки протокола BGP на оборудовании Cisco Systems.

В основном принципе настройка на Cisco ничем не отличается от настройки BGP на FreeBSD используя Quagga.

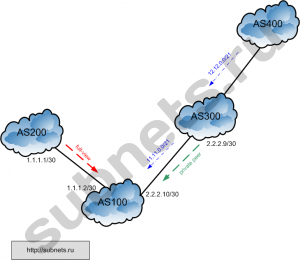

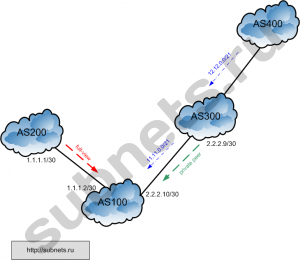

Для примера возьмем немного другую ситуацию чем в предыдущей статье, итак:

AS100 — наш номер ASки

5.5.0.0/20 — анонсируемый нами префикс (наш блок адресов)

AS200 — наш апстрим, который отдает нам full-view (полную таблицу маршрутов)

AS300 — наш privat peer (приватный пир), который отдает нам маршруты в свою AS и своего клиента AS400.

С чего начать ?

С настройки интерфейсов конечно.

GigabitEthernet3/0 — AS200

GigabitEthernet3/1 — AS300

Зайдите на router телнетом и перейдите в enable режим.

cisco# conf t

cisco(config)# interface GigabitEthernet3/0

cisco(config-if)# ip address 1.1.1.2 255.255.255.252

cisco(config-if)# interface GigabitEthernet3/1

cisco(config-if)# ip address 2.2.2.10 255.255.255.252

cisco(config-if)# exit

Добавим маршруты, сначала отправим туда, откуда не возвращаются :), маршруты в «серые сети»:

cisco(config)# ip route 10.0.0.0 255.0.0.0 Null0 254

cisco(config)# ip route 172.16.0.0 255.240.0.0 Null0 254

cisco(config)# ip route 192.168.0.0 255.255.0.0 Null0 254

Затем добавим маршрут на свой полный блок:

cisco(config)# ip route 5.5.0.0 255.255.240.0 Null0 254

Протокол BGP не будет анонсировать префикс, пока сам не узнает маршрут до него.

Именно для этого мы и создали этот маршрут, который будет присутствовать в таблице маршрутизации всегда.

Вы можете пророутить внутрь своей сети как полный блок (тогда маршрут в Null0 (нуль ноль) можно и не добавлять) так и его, побитые на подсети, части. Например подсети по /21:

cisco(config)# ip route 5.5.0.0 255.255.248.0 10.0.0.2

cisco(config)# ip route 5.5.0.0 255.255.248.0 10.0.0.3

Где:

маршрутизаторы внутри сети. Ессно, что они должны быть доступны с маршрутизатора BGP.

Роутер всегда отправляет пакеты по маршруту с лучшим совпадением по маске, именно поэтому маршрут в Null0 и два маршрута, которые мы сделали выше, будут прекрасно сосуществовать и пакеты будут идти на хосты 10.0.0.2 и 10.0.0.3, т.к. у них более точное совпадение по маске.

Приступим к созданию необходимых route-map. Сначала начнем со всего «серого» (адресов и номеров AS).

Создадим необходимые prefix-list и as-path access-list.

Маршрут в default:

cisco(config)# ip prefix-list bogons description bogus nets

cisco(config)# ip prefix-list bogons seq 15 permit 0.0.0.0/8 le 32

Затем остальное:

cisco(config)# ip prefix-list bogons seq 20 permit 127.0.0.0/8 le 32

cisco(config)# ip prefix-list bogons seq 25 permit 192.0.2.0/24 le 32

cisco(config)# ip prefix-list bogons seq 30 permit 10.0.0.0/8 le 32

cisco(config)# ip prefix-list bogons seq 35 permit 172.16.0.0/12 le 32

cisco(config)# ip prefix-list bogons seq 40 permit 192.168.0.0/16 le 32

cisco(config)# ip prefix-list bogons seq 45 permit 169.254.0.0/16 le 32

cisco(config)# ip prefix-list bogons seq 50 permit 192.42.172.0/24 le 32

cisco(config)# ip prefix-list bogons seq 55 permit 198.18.0.0/15 le 32

cisco(config)# ip prefix-list bogons seq 60 permit 192.88.99.0/24 le 32

cisco(config)# ip prefix-list bogons seq 65 permit 224.0.0.0/4 le 32

cisco(config)# ip prefix-list bogons seq 70 permit 240.0.0.0/4 le 32

Теперь «серые» номера AS`ок:

cisco(config)# ip as-path access-list 1 permit _6451[2-9]_

cisco(config)# ip as-path access-list 1 permit _645[2-9][0-9]_

cisco(config)# ip as-path access-list 1 permit _64[6-9][0-9][0-9]_

cisco(config)# ip as-path access-list 1 permit _65[0-9][0-9][0-9]_

Создадим маршрутную карту на IN для AS200 (нашего апстрима).

Запрещаем маршруты с «серыми» номерами AS в as-path, то что матчит (разрешает (permit)) наш as-path access-list, то запрещает наша следующая маршрутная карта:

cisco(config)# route-map map-AS200-in deny 100

cisco(config-route-map)# description — filter private ASs

cisco(config-route-map)# match as-path 1

cisco(config-route-map)# exit

Теперь по маршруту по умолчанию и «серым» сетям, логика действия как и в пред. случае, запрещаем то что permit в prefix-list bogons:

cisco(config)# route-map map-AS200-in deny 110

cisco(config-route-map)# description — — filter bogons

cisco(config-route-map)# match ip address prefix-list bogons

cisco(config-route-map)# exit

Ну и последнее, т.к. мы хотим принимать от AS200 full-view (т.е. полную таблицу), то:

- разрешаем все остальные маршруты

- выставляем local-preference по умолчанию внутри своей AS

cisco(config)# route-map map-AS200-in permit 200

cisco(config-route-map)# description — permit any else, set default loc-pref

cisco(config-route-map)# set local-preference 100

cisco(config-route-map)# exit

Создадим маршрутную карту на OUT для AS200 (нашего апстрима). Эта маршрутная карта нужна нам для того, чтобы наша AS анонсировала только свой префикс. Если маршрутной карты на OUT не будет, то ваша AS будет анонсировать всем своим соседям все известные ей маршруты и вы, сами того не желая, дадите возможность прогонять через вас трафик.

Но прежде создадим префикс лист со своим префиксом:

cisco(config)# ip prefix-list own-prefixes permit 5.5.0.0/20

Вот теперь вернемся к маршрутке на OUT:

cisco(config)# route-map map-AS200-out permit 100

cisco(config-route-map)# description — permit our prefixes

cisco(config-route-map)# match ip address prefix-list own-prefixes

cisco(config-route-map)# exit

Т.к. в конце маршрутки по умолчанию идет неявный deny, то все остальные префиксы (маршруты) будут запрещены.

Настало время приступить к маршрутным картам для нашего private peer`а.

Т.к. от него мы собираемся получать только маршруты принадлежащие ему (AS300) и его клиенту (AS400), то будет проще, разрешим только необходимые префиксы, а все остальное запретим:

cisco(config)# ip prefix-list peer-prefixes permit 11.11.0.0/21

cisco(config)# ip prefix-list peer-prefixes permit 12.12.0.0/21

Теперь можно создать маршрутную карту на IN, в которой разрешим необходимые префиксы и поднимем loc-pref, на данные префиксы, чтобы маршруты полученные от этого пира имели приоритет над маршрутами к этим префиксам полученными от других апстримов/пиров:

cisco(config)# route-map map-AS300-in permit 100

cisco(config-route-map)# description — — permit peer prefix

cisco(config-route-map)# match ip address prefix-list peer-prefixes

cisco(config-route-map)# set local-preference 200

cisco(config-route-map)# exit

Ну и тут не обойдется без маршрутной карты на OUT:

cisco(config)# route-map map-AS300-out permit 100

cisco(config-route-map)# description — permit our prefixes

cisco(config-route-map)# match ip address prefix-list own-prefixes

cisco(config-route-map)# exit

Зачем мы создали две маршрутные карты на OUT с разными названиями, но с одинаковым содержимым ?

Ответ прост. Если, в последствии, нам нужно будет, например добавить community к своему маршруту или оглашать свой блок меньшими подсетями, то все равно придется делать разные маршрутные карты, вот поэтому сделаем это сразу, чтобы потом не изменять конфигурацию bgp, а просто подправить маршрутную карту.

Закончим подготовку перед настройкой BGP:

cisco(config)# ip classless

cisco(config)# ip routing

cisco(config)# ip subnet-zero

Подготовку мы сделали, теперь можно переходить непосредственно к настройке и запуску BGP.

cisco(config)# router bgp 100

cisco(config-router)# no synchronization

cisco(config-router)# bgp log-neighbor-changes

cisco(config-router)# bgp deterministic-med

Объявим наш префикс:

cisco(config-router)# network 5.5.0.0 mask 255.255.240.0

Пропишем наего апстрима AS200:

cisco(config-router)# neighbor 1.1.1.1 remote-as 200

cisco(config-router)# neighbor 1.1.1.1 description AS200-upstream

cisco(config-router)# neighbor 1.1.1.1 send-community

cisco(config-router)# neighbor 1.1.1.1 version 4

cisco(config-router)# neighbor 1.1.1.1 soft-reconfiguration inbound

cisco(config-router)# neighbor 1.1.1.1 route-map map-AS200-in in

cisco(config-router)# neighbor 1.1.1.1 route-map map-AS200-out out

Пропишем нашего private peer`а:

cisco(config-router)# neighbor 2.2.2.9 remote-as 300

cisco(config-router)# neighbor 2.2.2.9 description AS300-private-peer

cisco(config-router)# neighbor 2.2.2.9 send-community

cisco(config-router)# neighbor 2.2.2.9 version 4

cisco(config-router)# neighbor 2.2.2.9 soft-reconfiguration inbound

cisco(config-router)# neighbor 2.2.2.9 route-map map-AS300-in in

cisco(config-router)# neighbor 2.2.2.9 route-map map-AS300-out out

Заканчиваем:

cisco(config-router)# distance bgp 180 200 200

cisco(config-router)# no auto-summary

cisco(config-router)# exit

cisco(config)# exit

cisco# wri

После запуска посмотрите, что все настроенные BGP сессии поднялись. Команда:

cisco# show ip bgp summary

Так же стоит взгянуть что именно мы огласили нашему апстриму:

cisco# show ip bgp neighbors 1.1.1.1 advertised-routes

И нашему private peer`у:

cisco# show ip bgp neighbors 2.2.2.9 advertised-routes

Можно взглянуть и что мы от них получили:

cisco# show ip bgp neighbors 1.1.1.1 received-routes

cisco# show ip bgp neighbors 2.2.2.9 received-routes

После того как вы убедились, что все соответствует задуманному можно расслабиться и выпить пива 🙂

Заметка:

После каждого изменения route-map, в процессе работы, чтобы изменения вступили в силу необходимо оборвать (clear`нуть) BGP сессию с сосседом. Для того чтобы этого не делать и существует команда soft-reconfiguration inbound при настройке neighbor. Она заставляет роутер хранить маршруты полученные от соседа не только после обработки вашими route-map, но и до этого.

Тем самым вы не обрываете сессию с соседом, а роутер просто берет сохраненные у себя маршруты, которые пришли от соседа и сохранены в первозданном виде ДО обработки вашими route-map и снова прогоняет их через уже измененную route-map.

Например вы изменили route-map map-AS200-in, значит нуна клирнуть сессию с соседом IP-адрес 1.1.1.1.

cisco# clear ip bgp 1.1.1.1 soft in

Заметка:

Если вы хотите принимать от BGP соседа маршруты не более определенной маски, то необходимо создать prefix-list с указанием le или ge:

- eq — Matches the exact prefix length

- ge — Matches a prefix length that is equal to or greater than the configured prefix length

- le — Matches a prefix length that is equal to or less than the configured prefix length

Например: принимать все маршруты с любым префиксом, но не более /24:

cisco(config)# ip prefix-list prefix-range seq 5 permit 0.0.0.0/0 le 24

cisco(config)# route-map peer-in permit 200

cisco(config-route-map)# match ip address prefix-list prefix-range

Полезные ссылки:

З.Ы. При копировании статьи ссылка на источник ОБЯЗАТЕЛЬНА !

Автор: Николаев Дмитрий (virus (at) subnets.ru)

Отправить на почту

Отправить на почту

(голосов: 5, среднее: 4,40 из 5)

(голосов: 5, среднее: 4,40 из 5)