4 декабря прошел очередной (уже 10-ый) пиринговый форум MSK-IX.

Я был одним из участников данного форума, уже не впервый раз. Как и на других форумах MSK-IX были и интересные доклады и не очень.

Но и в этот раз не обошлось без тем о безопасности сетей и о DDoS. Что меня побудило на написание данной статьи ? Сейчас расскажу.

На данном форуме уже 3 доклада было посвящено данной проблеме, т.е. рост этой проблемы очевиден и чем дальше тем хуже. Я хочу обратить внимание на данную проблему не только тех кто присутствовал на данном мероприятии, но и остальных наших подписчиков.

Все мы сталкивались с проблемой DDoS`а, но далеко не все понимают, что она существует благодаря нам самим. Почему ?

Потому что не все, далеко не все, админы следуют, казалось бы простым, правилам и тем самым они, сами того не понимая, являются соучастниками DDoS атак, т.к. не делают ничего чтобы препятствовать им. Число Amplification атак растет как на дрожжах. Почему ? Да потому что реализация такой атаки проста. Они и далее будет расти, если ВЫ, уважаемый читатель, по прежнему будете бездействовать и рано или поздно это бездействие вернется к вам, как бумеранг.

Доклады (PDF версии докладов, а так же видео доступны тут):

Хорошие манеры или манифест устойчивой маршрутизации

(Докладчик: Андрей Робачевский Internet Society)

DDoS атаки: динамика за 2014 год

(Докладчик: Алексей Семеняка Qrator Labs)

Отражение DDoS-атак: защита CDN-трафика с CloudFlare

(Докладчик: Мартин Леви Cloudflare)

Давайте пройдемся по этим докладам и посмотрим какова ситуация по данной проблеме на текущий день.

Проект MANRS (Mutually Agreed Norms for Routing Security)

Простые правила:

- Фильтрация BGP: Предотвращение распространения неправильной маршрутизационной информации

-

Анти-спуфинг: Предотвращение трафика с подложными IP-адресами

-

Содержание контактой и иной иформации в up-to-date: Улучшение информационного обмена и координации между сетевыми операторами в глобальном масштабе

Считаю, что докладчик абсолютно прав в том, что на сегодняшний день очень мало сетей, а тем более системных администраторов, которые следуют данным правилам и я согласен с докладчиком в том, что если сейчас ничего не делать, то дальше будет только хуже.

Хуже чем что ? Читаем далее.

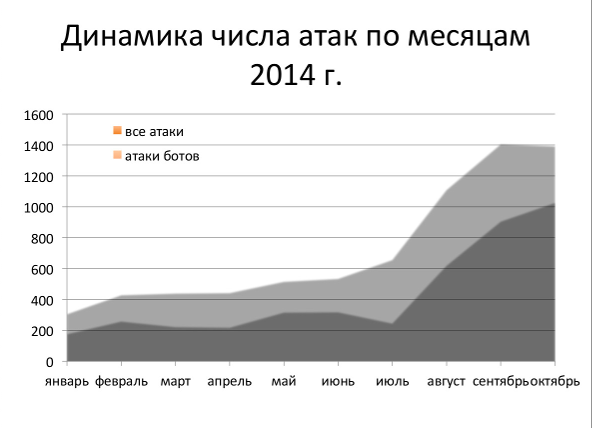

Посмотрите на рост кол-ва атак:

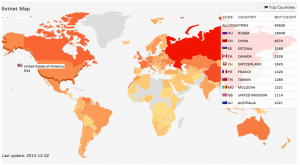

А вот как вам такая картинка:

Россия даже Китай обогнала по кол-ву ботов…. а теперь задумайтесь насколько велика разница по кол-ву народа в Китае и в России.

Вам не обидно за державу ? Мне обидно.

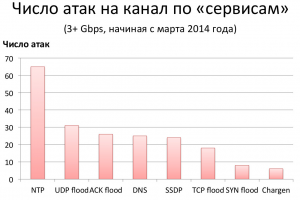

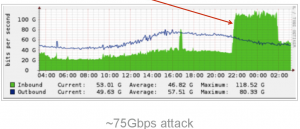

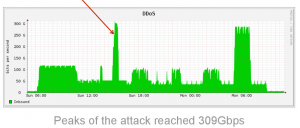

Теперь посмотрим на такой график:

Кол-во атак, из-за криво настроенной службы NTP, впереди планеты всей…. Хотя настройка службы NTP занимает не более 5 минут.

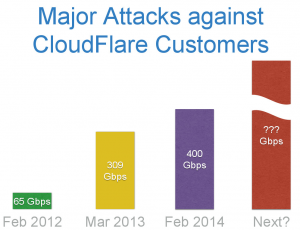

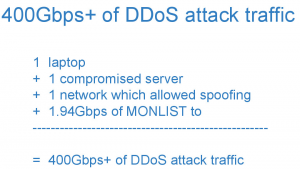

Смотрим во что все это выливается:

А теперь спросите себя: А вы хотите оказаться жертвой атаки в 400 Гбит/с ? Думаю что ответ будет «НЕТ!».

Ну и следующий вопрос, который стоит задать себе: А что лично Я сделал для того чтобы это остановить ?

Если ответ будет «ничего», то СРОЧНО приступите к тому, чтобы остановить ЭТО в подконтрольных вам сетях.

Для этого много не надо, как минимум:

- вы не должны выпускать НЕ свои IP-адреса из своей сети

- ваши DNS сервера не должны позволять рекурсию

- ваши NTP сервера должны быть настроены и не пропускать MONLIST

- ваша SNMP служба не имеет дефолтовых community public и private, а так же отвечат на запросы от НЕ ваших хостов

- если у вас есть BGP клиенты, то убедитесь что у вас есть BGP фильтры на анонсы от ваших клиентов и что они пропускают только префиксы вашего клиента

Что надо делать:

- На вашем Border`е (пограничный маршрутизатор вашей сети) зафильтровать все пакеты, где SRC IP не является IP-адресом из ваших подсетей.

- Настроить ваш DNS сервер, чтобы он выполнял рекурсивняе запросы только для IP-адресов из ваших подсетей.

- Настроить NTP службу.

- Настроить SNMP службу.

- Установить фильтры на анонсы подсетей ваших BGP клиентов.

Запрет рекурсии DNS для bind и разрешение только вашим клиентам

acl "allow-recursion" {

127.0.0.1;

10.0.0.0/8;

172.16.0.0/12;

192.168.0.0/16;

XXX.XXX.XXX.XXX/YY;

...

};

options {

...

allow-recursion{ allow-recursion; };

allow-query-cache{ allow-recursion; };

...

};

Либо полностью отключить возможность рекурсии, если этот DNS сервер используется только для резолва ваших доменов:

options {

...

recursion no;

allow-query-cache{ none; };

...

};

Настройки для NTP службы

# by default act only as a basic NTP client

restrict -4 default nomodify nopeer noquery notrap

restrict -6 default nomodify nopeer noquery notrap

# allow NTP messages from the loopback address, useful for debugging

restrict 127.0.0.1

restrict -6 ::1

# server(s) we time sync to

server 192.0.2.1

server 2001:db8::1

server time.example.net

Вот ещё вариант конфига для NTP:

disable monitor

enable auth

# server(s) we time sync to

server 192.36.143.151

restrict 192.36.143.151 noquery notrap

server 195.66.241.10

restrict 195.66.241.10 noquery notrap

server 192.87.106.2

restrict 192.87.106.2 noquery notrap

server 145.238.203.14

restrict 145.238.203.14 noquery notrap

driftfile /var/db/ntp.drift

restrict 127.0.0.1

restrict XXX.XXX.XXX.XXX mask 255.255.YYY.ZZZ nomodify notrap

restrict default ignore

Где XXX.XXX.XXX.XXX это ваша IP-подсеть, а 255.255.YYY.ZZZ её маска.

Настройка SNMP службы

rocommunity MYCOMPANY-RO 127.0.0.1

rocommunity MYCOMPANY-RO XXX.XXX.XXX.XXX

rwcommunity MYCOMPANY-RW 127.0.0.1

rocommunity MYCOMPANY-RO XXX.XXX.XXX.XXX

Где XXX.XXX.XXX.XXX это доверенный хост в вашей сети. Так же вы можете просто запретить фаирволом обращение на порт UDP 161 для всех кроме ваших доверенных хостов.

Так же не стоит забывать о ваших пользователях,если они у вас есть, которые так же имеют реальные IP-адреса и которые в большинстве случаев вообще не понимают «как это работает», а значит они так же могут являться источниками для осуществления DDoS`а.

Вы можете проверить, подвержены ли вы уязвимостям и смогут ли вас использовать для осуществления DDoS атаки, используя команды:

DNS Amplifiers

# dig @ВАШ-IP-АДРЕС +edns=0 +ignore +noadflag com ANY

NTP Amplifiers

# ntpdc -nc monlist ВАШ-IP-АДРЕС

SNMP Amplifiers

# snmpbulkget -v2c -c public ВАШ-IP-АДРЕС 1.3

«Инструменты«, помимо ваших рук, которые вы можете использовать для поиска IP-адресов из вашей AS которые могут быть использованы в кач-ве усилителей атаки:

Посетите данные ресурсы, посмотрите что они покажут вам по вашим IP подсетям. Если результат не будет нулевым, то обязательно устраните все проблемы. Если вы этого не сделаете, то кто-то обязательно пострадает от DDoS`а, а вы можете стать следующим.

Я очень надеюсь на то, что Вы, читатель, найдете время не только для прочтения данной статьи, но и для того чтобы посодействовать в борьбе с DDoS и последовать советам приведенным выше, а так же что вы и в будущем будете внимательно следить за безопасностью вашей сети и её клиентов.

В противном случае данное ЗЛО будет только расти и приумножаться.

З.Ы. При копировании статьи ссылка на источник ОБЯЗАТЕЛЬНА ! Уважайте чужой труд.

Автор: Николаев Дмитрий (virus (at) subnets.ru)

Похожие статьи:

Отправить на почту

Отправить на почту

admin сказал:

И вот очередной список уязвимостей NTP: http://subnets.ru/blog/?p=5301

23.12.2014, 12:42admin сказал:

Spoofer Project: Spoofer Main -> http://spoofer.caida.org/index.php

Утилита для проверки вашей сети на возможность спуфить IP-адреса. По завершению теста выдается URL на результаты теста.

P.S. Тест стоит запускать с компа с реальным IP-адресом, а не с IP-адреса за NAT`ом.

15.12.2015, 14:15